2018 年

2018-07-26

了解商務電郵詐騙流程,建立完整縱深防禦

行銷處副總 李孟秋

2016 年 6 月,美國 FBI 透過其網路犯罪通報中心(Internet Crime Complaint Center,IC3)介紹被稱為 BEC 的新型態的詐騙方式;僅管人們對於 Business Email Compromise 或其意義十分陌生,對防範美國境內外組織型犯罪的 FBI 而言,它已是短短 18 個月內成長 13 倍的可怕犯罪型態,據其公告之數據,當時 BEC 已在美國全境 50 洲及全世界至少 100 個國家騙取累計超過 31 億美元、受理超過 2 萬個受害案件,至 2018 更可能高達每年 125 億美元。

「Compromise」無非是現代資安攻防戰中最熱門的詞彙;它並不是妥協的意思,而是指有心人,也就是駭客或騙徒,以特殊手段「獲取」了原不屬於他們的東西,並藉此執行後續的惡意行動。諸如「獲取」了公開的網站系統、他人的帳號權限,甚至是重要主機的管理權限。而在 BEC 詐騙案件中,犯罪集團「獲取」的是各行各業商業往來的人員及交易資訊,並藉由 Email 進一步詐騙受害者,以假造的資訊要求匯款,最後獲取不義之財。

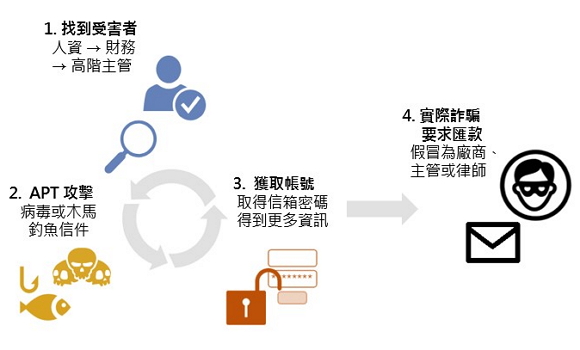

正如詐騙集團從過去的金光黨以假金飾詐財、演變到各種信件與電話詐騙,網路世界的詐騙也不斷變化,最終演化至以針對性手法詐騙企業交易:透過社交工程長期收集資料並潛伏,最後以 BEC 等方式奪取暴利。所幸,資訊應用技術皆有一定的邏輯,此類電郵詐騙手法也會有一定順序及滲入方式,BEC 詐騙流程請見以下示意圖:

既然 BEC 得逞需有一定步驟,自然就有特定方法防範、阻止憾事發生,而且這些方法多數都不是新技術,而是這幾年以來資安產業持續提供的防護功能,只要具有正確觀念、善加運用,就能提供企業組織不錯的防護,下表提供對應 BEC 商業電郵詐騙的各式防禦機制:

|

電郵詐騙步驟 |

防禦方式 |

|

1. 找到受害者:詐騙最後目的是假冒特定身份要求匯款,因此需要得到如人力資源、財務會計或高階主管等的 Email 並了解其職務內容 |

|

|

2. APT 持續性針對攻擊:為獲得受害人的信箱、得到交易資訊相關信件內容,並獲取其身份以偽造匯款信件,需不斷用社交工程方式投其所好,寄送騙取帳號密碼的釣魚網站,或夾帶含有惡意木馬、病毒軟體的附檔誘使受害人上當開啟 |

此一環節,郵件資安系統已有許多偵測、過濾並阻擋攻擊信件的機制,包括:

|

|

3. 盜用帳號登入、得到更多資訊:若在上述步驟取得密碼即可登入該 Email 的信箱的話,可以閱讀所有信件得知可能的交易資訊,也能取得更有利於詐騙的組織圖或帳號資料,例如誰是公司老闆或財務人員 |

有心人取得一份密碼,不代表能登入帳號,只要具有足夠資安知識並配合工具機制,仍能保護帳號安全:

|

|

4. 假冒身份、適當時機要求匯款:詐騙成功通常需要符合許多真實情況,例如在交易剛談完時給予匯款帳號,或在老闆出差時提出在外急需用錢需求…等,一般需潛伏等待合適時機、再提出以假亂真的匯款要求 |

最後環節的詐騙信件,若來自於外部,則一樣可透過第 2 步驟中的「偵測偽造寄件人」或透過第 1 步驟中的「加密」方式來識別信件真偽。 此外,部分廠商近期提供「防詐騙智慧分析」功能,可自動驗證、提醒信件內容是否可疑,可提醒一般用戶注意該信件是否有詐騙疑慮 |

就「風險管理」方法論而言,外部有威脅發生時,必須剛好內部有弱點,兩者同時發生的機率存在時,造成的衝擊即是風險。電郵詐騙欲成功,其實需要一項以上的弱點被「Compromise」,而且最後匯款轉帳的行為發生,才能成功。因此當企業完善建置多項保護措施時、即拉開了具有縱深的防火區間,BEC 成功的機率將隨著每道保護而大幅降低。話雖如此,貫串整個防禦行動的,實際是該組織的資安意識及阻擋威脅的認知與決心,唯有將全組織的資安教育、基本網路安全知識提升,建立適合組織、能確實執行的資安政策,並投入資安防護系統建置、充份應用之,才能於現今充滿威脅、有心人虎視眈眈的資訊網路中降低風險;唯有充份準備因應,才能幫助組織避免無法承受的損失。

相關解決方案

MailGates 郵件防護系統 ─ 全方位郵件防護:效能、控管、備援