2016 年

2016-03-31

面對高機動性的勒索病毒,您準備好了嗎?

行銷處協理 林家正

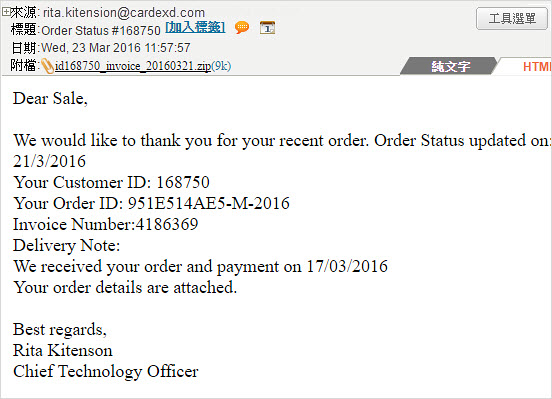

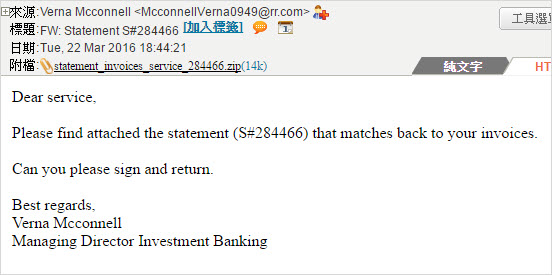

最近勒索病毒猖獗,許多企業都傳出災情,主要是企業都會收到大量帶有 JS(JavaScript)壓縮附檔的信件,當一解壓縮後並點擊,就會轉址並自動下載勒索病毒( Ransomware),並透過程式的運行來強行加密使用者的文件,要解鎖則需要付出贖金。以下兩封信件作為例子:

大家可以觀察到,此類的信件以商務採購為誘餌,標題通常為 Order 、Payment 或 Statement…等。內容有關購買資訊,如訂單編號、發票號碼等,然後一定含有壓縮的附檔,附檔解開後就會看到 JS 檔案,若無緊戒心便執行該檔案後,就會“中標”。

也許有的讀者會問,這個特徵都已經那麼明顯了,我的 Mail gateway 上所搭載的防毒,應該可以避免公司波及此災情。筆者根據下列三點來說明為什麼此次災情如此嚴重的原因:

- 由於都是 Zip 裡面包一個 JS, 再透過轉址去下載勒索軟體, 所以這 JS 算是合法

- 寄信數量很龐大, 然後每封信的 JS 都有些變形, 因此有些可以被防毒軟體捉到, 但有些會突破防禦線

- 許多防毒軟體更新病毒碼的速度, 跟不上這類信件產生的速度,因此造成無法徹底防禦的結果

難道就無任何防禦方式了嗎?細究其事件的特徵,我們還是可以歸納出下列幾個重要的特徵:

- Zip 附件裡面包一個 JS 檔案

- 防毒軟體更新不夠快

- 中病毒後,檔案會被加密

知道該特徵後,接下來可以透過二種方向來避免勒索軟體造成的風險:

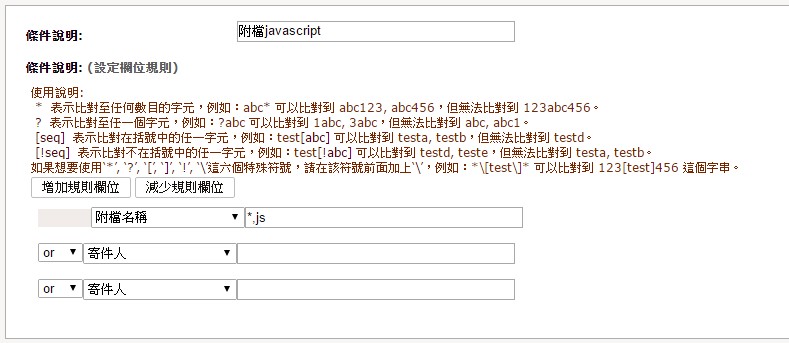

- 事前防禦 - Mail gateway 與 Mail server,偵測含有 JS 的 Zip 檔案,然後先將此類的檔案都設定阻擋與隔離,以確保使用者端不會收到該信件,以 Openfind MailGates 郵件防護系統與 Mail2000 郵件管理系統的操作為範例

- MailGates

- 客戶端先透過自動更新安裝新的 Patch(v4: patch-mg-4.2.2_015-160325.tgz)

- 【威脅管理】->【黑白名單】->【信件內容黑名單】->【新增規則】

- 新增規則如下所示

- 選取【副檔名稱】-> 輸入「*.js」 -> 儲存

- Mail2000

- 客戶端先透過自動更新安裝新的 Patch。

- 防堵的方式:管理介面的“郵件”->“送信程式管理”->“附檔過濾”設定 *.js,系統便會擋所有 JS 檔案,就算被 Zip 包著,系統也會自動解開。

- 事後補救 - 透過檔案分享備份軟體中的版本控管機制,將檔案回溯到位加密之前的狀態,以下舉 Openfind SecuShare 分享管理系統為例:

- SecuShare

- 請在檔案列表中,點選檔案後方的

按鈕,然後選擇「版本紀錄」

按鈕,然後選擇「版本紀錄」

- 版本紀錄視窗中,可以看到此檔案的修改歷程,並可將其中任一版本「回復」成最新版本

.png)

- 除了單一檔案外,最新的版本也支援全部檔案回朔到上一版本

無論事前防禦或是事後補救,企業用戶皆需要有個強力且有能力掌握時事狀況的郵件或檔案分享廠商,以下以雲端與自建系統作為說明:

|

雲端服務 |

自建系統 |

|

|

Openfind 為例,不但在 MailCloud 雲端服務就有快速因應的方式,在自建系統的 Mail2000、MailGates、SecuShare 中,也持續提供最新的 Patch,跟客戶一起站在同一陣線,對抗勒索軟體造成的威脅。最後筆者也再次呼籲大家,自建系統的用戶盡快更新系統 Patch,或考慮採用雲端相關服務來達到更高等級的安全防護!