2024 年

2024-10-24

電郵與檔案稽核管理,ISO27001 新版對預防資料洩漏的要求

雲端服務策略處 張世鋒 (ISO27001 LA)

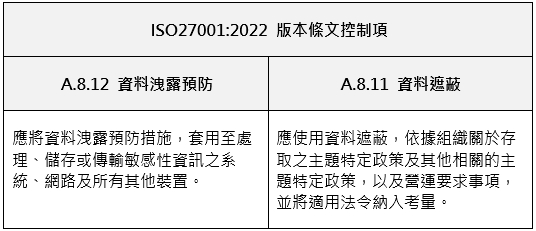

隨著 ISO27001 標準從 2013 年條文版本轉移至 2022 的條文版本,而 2013 年版將於 2025 到期失去有效性,信箱有取得 ISO27001 認證的企業或組織,需要在 2025 年10月前完成轉版驗證。這次轉版的資安要求,企業面臨對於資訊安全合規及風險管理有更高的挑戰。其中在「資料外洩安全」強調機敏資料的導護與管控措施。與資料外洩安全的控制項包含「A.8.12 資料洩露預防」、「A.8.11 資料遮蔽」這兩項互有關聯性,需要同時納入規劃。我們先來看條文的要求如下:

表 1:ISO27001:2022資料洩漏預防與遮蔽控制項

條文明確要求組織要有洩漏預防措施,以及敏感資料要有對應的加密機制避免直接揭露的風險。公司或組織對外業務主要溝通方式,包含透過郵件溝通或利用檔案交換傳遞重要的資訊。

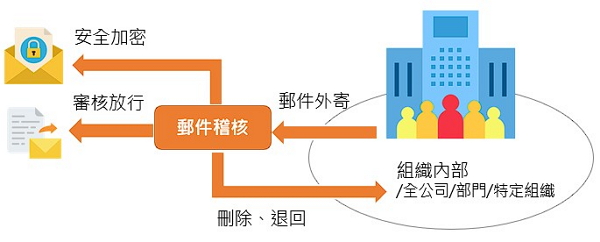

圖 1:郵件與檔案是組織對外溝通主要管道

電郵溝通需建立洩漏預防措施

企業對外電子郵件的溝通,多數是透過電郵件伺服器直接地送到公司外,因此電郵是組織資料洩漏最主要來源之一。從新版條文要求,規範企業必須建立有效的洩漏預防措施,來保護機密資料和公司利益,而洩漏防護應該包括技術和管理層面的多重防禦。

圖 2:郵件稽核管理

首先,從技術面來看,企業可以優先採用電子郵件防資料外洩工具(Data Loss Prevention, DLP)這些工具能夠識別並攔截可能包含敏感信息的郵件與附檔,防止未經授權的郵件外寄行為。市場上的 DLP 工具功能主要區分成 4 大部分:

第 1 部分是攔截政策,首先政策的範圍要能夠配合組織的彈性,可以分別設定全公司(網域層)、各部門(群組層)或指定跨部門組織(例如福委會)的攔截規則,規則條件組合不僅只透過關鍵字檢查郵件本文、附檔或特殊檔案,更需要包含可支援台灣在地法規(例如個資法)或目的事業主管機關等關注方要求(例如數位發展部、金管會)的個資檢查、機敏附檔的功能。

第 2 部分是審核處理,從是否符合攔截政策來做區分,如不符合攔截政策,表示該信件均遵循組織政策,保留發信紀錄即可,如符合攔截政策,表示該信件違反組織政策規範,可以根據稽核規則的強弱程度,選擇不同途徑來處理信件,包含直接退回、直接刪除、審核後放行、審核後加密放行或轉寄到指定的信箱備查等。其中加密方式亦可符合 ISO27001 對於資料遮蔽的條文要求,也應用於保護郵件內容,確保只有指定的接收者能夠解讀郵件。

第 3 部分是軌跡紀錄,無論是何種審核處理方式,皆需留下軌跡紀錄備查。從軌跡紀錄可以檢視組織攔截政策對機敏資料管理鬆緊程度。例如政策過鬆,導致攔截紀錄不足反應公司實際對外郵件溝通現況,或是政策過緊,造成組織成員疲於解釋資料的機敏性與合理性。

第 4 部分是統計報表,透過數據紀錄中可以檢視 DLP 的執行成效,可對照前次紀錄或同時期紀錄,了解組織的攔截紀錄增長狀況來反應對敏感資料的管控程度。或是從統計排名,了解公司對外溝通在機敏資料風險來源主要集中在那些郵件帳號或部門,後續可透過風險管理的方式加以控制。

符合資安要求的檔案稽核管理

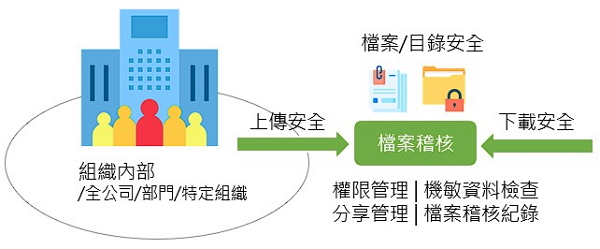

除前項電子郵件的稽核外,組織面臨檔案交換衍生的資料外洩風險,亦可透過工具方式協助管理。組織的檔案散落在內部各地重要的儲存空間或系統內,除內部在硬體權限上控制存取(例如禁用或關閉 USB 服務),亦可透過閘道概念,建立公司對外檔案交換區,授權組織外的人員進入交換區存取檔案,同時可以在檔案交換區建立稽核政策規則,盤點有無違反組織個資安全或機敏資料安全的檔案,針對違反組織政策的檔案,設定無法被存取或採取加密方式使檔案無法明碼顯示。定期檢閱統計報表查核檔案交換稽核成效外,亦可解決內、外傳大檔安全問題,傳遞檔案時得設定權限分層管理,做到傳送紀錄的留存與追蹤,達到符合資安等級的企業檔案分享管理。

圖 3:檔案稽核管理

導入稽核透過雲服務或軟體自建各有優點

隨雲端服務多元發展,政府或各行各業對於導入雲端服務的態度,從相對保守到逐步開放,加上相關法規法令的鬆綁,使用雲端服務應用滿足組織營運需求,已經成為趨勢,因此新版 ISO27001 加入使用雲端服務的規範後,雲服務供應商更要調整本身的維運服務遵循資安要求。不論是軟體自建或雲服務,從系統應用流程上都是公司對外訊息溝通或檔案交換的管道。選擇雲服務可快速導入,免去軟硬體基礎建設的有形與無形維運成本;選擇軟體自建,組織可以保留系統管理者的權限,有高度的軟硬體與資料的掌握能力。但無論是雲服務或軟體自建,除上述考量外,稽核工具要能具備符合組織管理的彈性,同時供應商必須要能夠遵循相關法規或 ISO27001 條文要求,才是組織未來要考量的重點。因為不同廠商的功能各有其優規或特色,但資安規範要求卻不會因不同的廠商產品而有差異,遵循資安規範後,始可往下討論稽核工具功能的完整性。

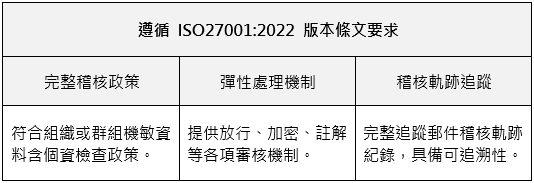

表 2:組織導入稽核效益

將稽核納入 PDCA 管理循環

導入 DLP 相關的稽核工具外,組織仍需持續檢視內部相關系統政策與員工遵循資安政策的情況,即時因應新威脅更新預防處理措施,降低影響資料外洩的各項風險,並確實分析根因讓同性質的問題不再發生或於組織其他地方發生。組織必須意識到電郵或檔案安全是一個持續性過程,隨著網際網路威脅的不斷演變,資訊安全也必須逐步升級,確保組織不會成為資料外洩的受害者而影響公司聲譽與造成客戶損失。