2024 年

2024-06-24

如何運用 CSF 2.0 框架管理企業網路安全風險

產品經理 張峰銘

數位轉型是組織提升競爭力最重要的策略,但是在數位化之後,企業也面臨了全新的挑戰。由於網路攻擊的頻率正逐年遞增,當發生嚴重的資安事件時,不僅會損害商譽,甚至可能會影響到整體營運。根據 KPMG 2022 年 CEO 調查報告[1]指出,77% 的 CEO 表示會將資訊安全視為策略功能及競爭優勢的潛在來源。資訊安全已成為企業首要的風險管理項目之一,但是實際上要執行卻非常因難,根據 Statista 報告[2]統計,2023 年美國有 3205 起資料外洩案件,企業也因違反資料隱私法而面臨數十億美元的罰款。

企業組織該如何應對這些風險?

在 2024 年 2 月美國國家標準技術研究所(National Institute of Standards and Technology,NIST)公佈了《網路安全框架 2.0》(NIST Cybersecurity Framework 2.0,簡稱NIST CSF 2.0),該框架提供了一個綜合性工具,協助企業組織有效管理網路安全風險。

什麼是 NIST CSF 2.0?

NIST CSF 2.0 版是自從 2014 年發佈《網路安全框架1.0》以來最重大的更新。最初,NIST CSF 的目標是提升美國關鍵基礎設施的網路安全,但其應用範圍很快就擴展到各個行業與組織,包括政府機構和非營利組織。NIST CSF 根據過去十年的發展經驗,提出了新的框架。

在 NIST CSF 2.0 版中,其適用範圍不僅侷限於關鍵基礎設施(例如:電力設施),而是擴展至各行各業及各類型組織,無論是學校、非營利組織、大型企業及政府機構皆可套用。此次更新引入了一個全新的核心概念-治理(Govern)。這說明了網路安全在企業風險管理中的重要性,其目的是協助高階管理層在制定網路安全策略時作出正確的決策。

圖1. NIST 網路安全框架 2.0 版

NIST CSF 2.0核心功能

如圖 1 所示,NIST 網路安全框架 2.0 分別由六個主要功能組成,其中包含治理(Govern)、識別(Identify)、保護(Protect)、偵測(Detect)、回應(Respond)和復原(Recover)。這六個功能提供了一個全面的網路安全風險管理架構圖,而「治理」位於架構圖的中心位置,因為它決定了組織如何實施其他五個功能:

1. 治理(Govern):確保網路安全策略與企業的總體風險管理策略一致,並由高層管理者參與決策。

2. 識別(Identify):幫助組織識別和了解網路安全風險,以便制定有效的網路安全策略。

3. 保護(Protect):制定並實施適當的保護措施,確保關鍵基礎設施的安全。

4. 偵測(Detect):及時偵測網路安全事件,確保迅速應對。

5. 回應(Respond):在網路安全事件發生後,迅速採取行動減少影響。

6. 復原(Recover):在事件後恢復正常運行,並從中吸取教訓提高未來的應對能力。

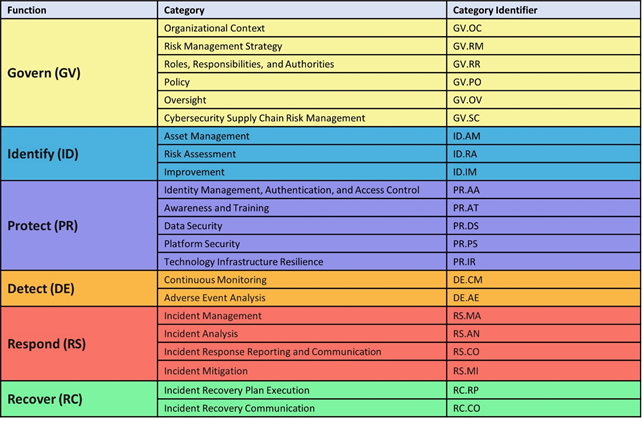

圖2. 網路安全框架核心功能與類別

接著我們進一步來探討資安治理的類別(如圖2所示)

● 組織背景(Organization Context):管理者必須了解組織的資安風險管理決策情境,包括利害關係者期望、法規和合約要求…等。以金融業者為例,除了組織的內稽內控之外,每年金管會還會進行完整的金融檢查,以確保該金融機構符合法規。

● 風險管理策略(Risk Management Strategy):管理者要建立組織政策的優先順序、限制及風險容忍度等,並建立運營風險決策標準作業流程。

● 角色、責任和權限(Roles, Responsibilities, and Authorities):管理者須建立資安角色、責任和權限,以便評估績效並釐清權責。

● 政策(Policy):管理者須建立、佈達並執行組織資安政策。但是推動政策,往往是最難以執行的一個環節,因為人為疏失是資安風險的另一個主因。根據 2024 年 Verizon 數據外洩調查報告(Data Breach Investigations Report)[3]指出,有 50% 的資料外洩事件是因為在電子郵件填入了錯誤的收件人所導致。

● 監督(Oversight):管理者須監督組織的資安活動,以確保它們符合法規和政策,一般來說,企業風險管理部門每個月會定期檢視報表,以確認資安政策執行狀況。

● 資安供應鏈風險管理(Cybersecurity Supply Chain Risk Management):組織可評估供應鏈中的資訊安全風險,確保供應商和合作夥伴符合一定的安全標準,從而減少整體供應鏈的風險。以郵件資安為例,電子製造業會要求供應鏈廠商的電子郵件都要設定 SPF/DMARC 等政策,以降低電子郵件詐騙的風險。半導體產業甚至會要求協力廠商的郵件都必須要加上 S/MIME 數位簽章,以避免郵件內容被竄改。

如何強化企業郵件資安?

企業可導入第三方電子郵件安全閘道(Secure Email Gateways),以強化郵件系統之安全性。以下列出 SEG 的重點功能:

● 防毒掃描(Anti-Virus Scanning):透過掃描所有電子郵件及附檔,可主動檢測並隔離含有惡意程式的郵件,防止這些威脅進入企業網路。

● DMARC(Domain-based Message Authentication, Reporting & Conformance)驗證:是一種電子郵件身份驗證協議,用於保護網域名稱避免受到電子郵件詐騙攻擊。

● 沙箱分析(Sandbox Analysis):是用來偵測進階威脅攻擊的技術,系統會將可疑的郵件附檔或連結,提交到隔離的虛擬環境中引爆,觀察其行為,以確定其是否為惡意。

● 資料外洩防護(Data Loss Prevention):DLP 解決方案可偵測電子郵件中的機敏資料或個資,管理者可通過監控報表或制定郵件寄送政策以保護企業的知識產權。

導入 CSF 2.0 框架與資安系統,提升企業競爭力

面對日益嚴峻的網路攻擊和數據外洩風險,企業必須採取積極的防護措施。NIST CSF 2.0 提供了一個全面的框架,幫助企業有效管理網路安全風險,確保從治理到偵測、回應和復原的每個環節都能得到妥善處理。透過強化資安治理和供應鏈風險管理,並導入電子郵件安全防護系統,企業可以提升整體資安防護能力,確保在數位化進程中保持競爭優勢。

參考資料:

1. https://kpmg.com/tw/zh/home/insights/2022/10/kpmg-2022-ceo-outlook.html

2. https://www.statista.com/statistics/273550/data-breaches-recorded-in-the-united-states-by-number-of-breaches-and-records-exposed/

3. 2024-dbir-data-breach-investigations-report.pdf

4. https://www.nist.gov/cyberframework/updating-nist-cybersecurity-framework-journey-csf-20

5. NIST Cybersecurity Framework 2.0 Concept Paper: Potential Significant Updates to the Cybersecurity Framework