2022 年

2022-11-29

惡意加密附檔以社交工程再度來襲,該如何因應?

產品經理 張峰銘

在 10 月到 11 月期間,OSecure 郵件資安團隊觀察到一波新的加密病毒信攻擊,信件偽造成政府機關的審查通知及資安警訊,被偽造的機關包含國家通訊傳播委員會(NCC)及國家資通安全會報技術服務中心(NCCST)等,這類信件是典型的社交工程攻擊,網路罪犯利用熱門時事或重大新聞事件做為誘餌,再透過精心設計的信件內容,一步步誘導收件人,解開帶有惡意程式的加密壓縮檔,以下分別說明攻擊手法:

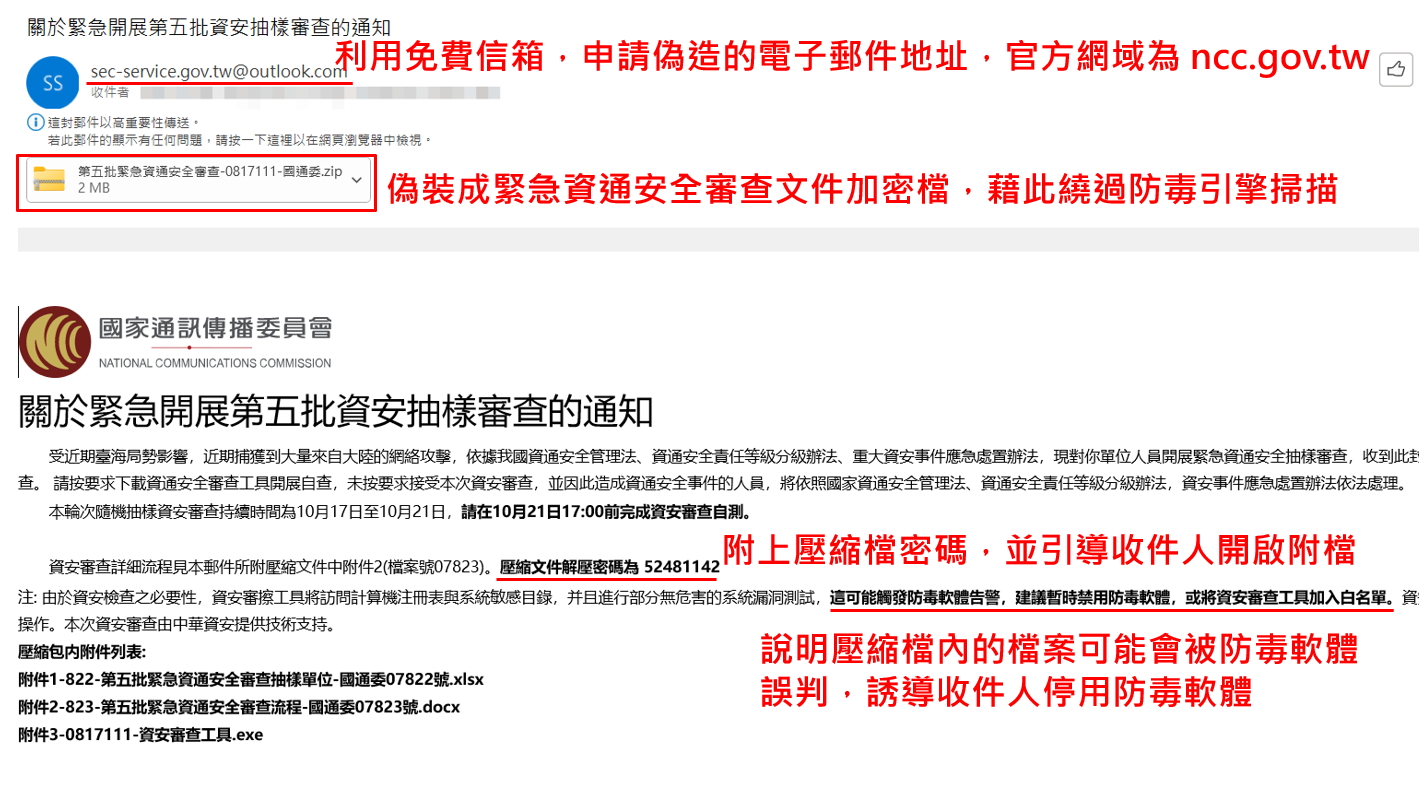

範例 1:偽造的抽樣審查通知

如圖 1 所示,攻擊者利用 outlook.com 的免費信箱寄送加密病毒信,可觀察攻擊者特別註冊偽造的電子郵件 sec-service.gov.tw@outlook.com,假冒「國家通訊傳播委員會」寄送抽樣審查通知,但官方網域名稱實際上為 ncc.gov.tw,郵件附檔為 ZIP 加密檔,並在信件內文附上解壓縮密碼。此外,為了降低收件人的戒心,還特別註明壓縮檔內的工具可能會被防毒軟體誤判,引導收件人暫時停用防毒軟體。

【圖 1. 偽冒的國家通訊傳播委員會抽樣審查通知】

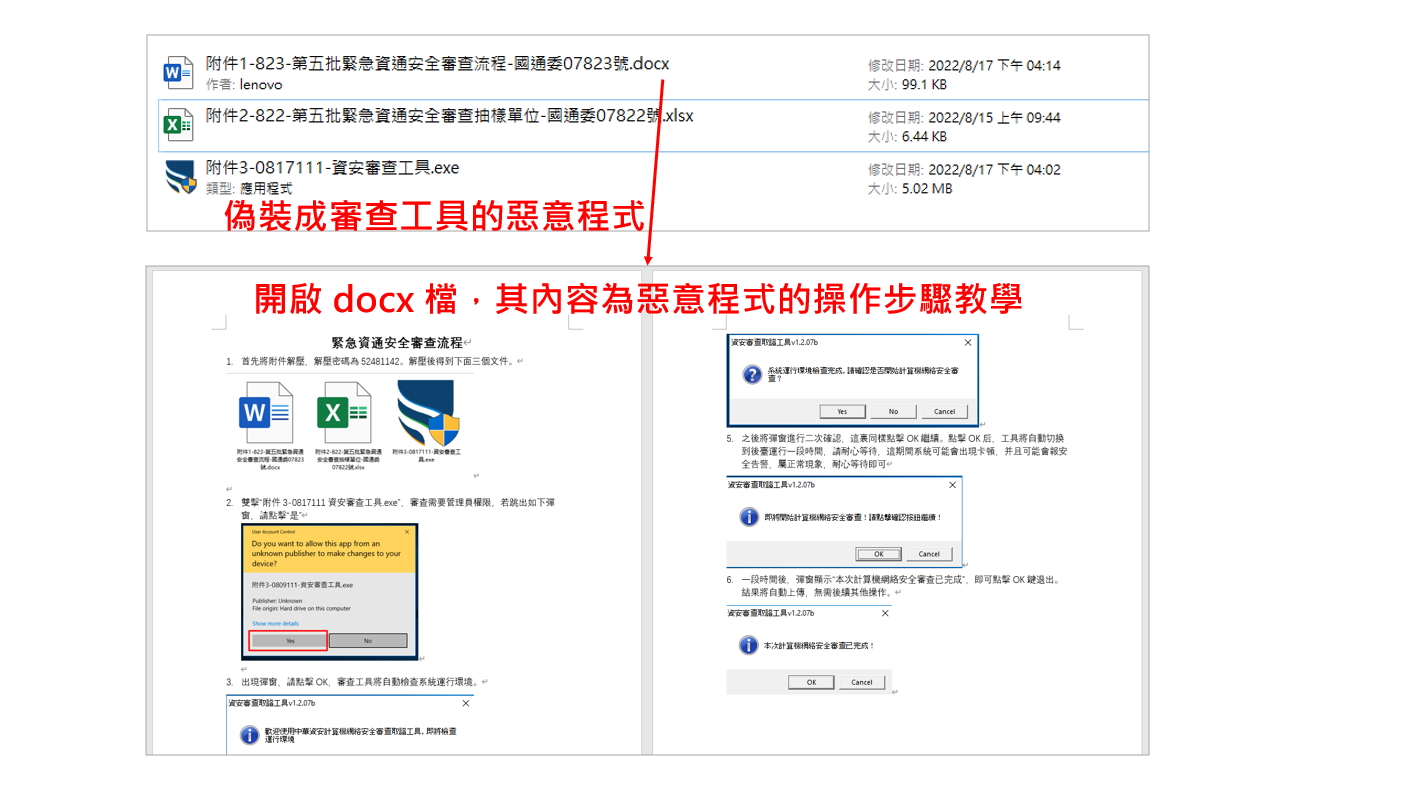

如圖 2 所示,將 ZIP 壓縮檔下載解密後,會看到 2個 Office 文件及 1 個 exe 執行檔。開啟 docx 檔後,檢視其內容為審查工具的操作步驟教學,而 exe 執行檔則是偽裝成審查工具的惡意程式,若使用者不慎點擊,就會在作業系統植入木馬病毒,在執行完成後,審查工具就會被自動刪除,以阻斷資安人員事後追溯調查。

【圖 2. 解壓縮後的檔案,內含惡意程式操作步驟教學】

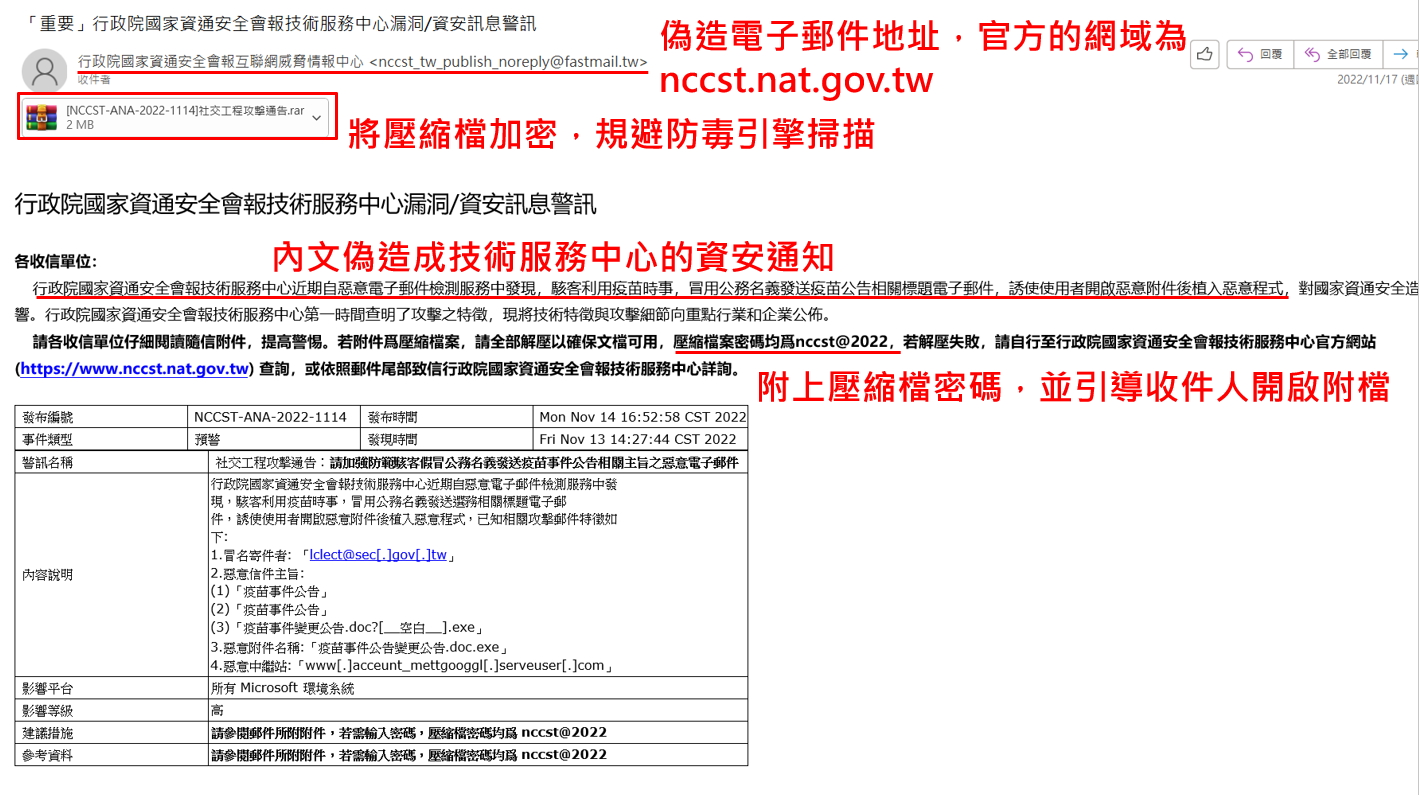

範例 2:偽造的技服中心資安警訊通知

如圖 3 所示,是一封署名為「行政院資通安全會報技術服務中心」的資安警訊,觀察其寄件人地址為 nccst_tw_publish_noreply@fastmail.tw,但技服中心官方的網域名稱為 nccst.nat.gov.tw,郵件附檔為 RAR 格式的加密壓縮檔,信件內文聲稱是技術服務中心的資安警訊通知,說明駭客利用疫苗時事寄送惡意電子郵件攻擊,並附上惡意信件的特徵,最後也在內文加註密碼,誘使收件者開啟壓縮檔。由於該郵件的寄件網域並非來自 nccst.nat.gov.tw,且信件內文與官方發佈情資的格式明顯不同,收件者應提高警覺並進一步查證來源,勿輕易開啟檔案或信件中的連結。

【圖 3. 偽冒的資通安全會報技術服務中心通知】

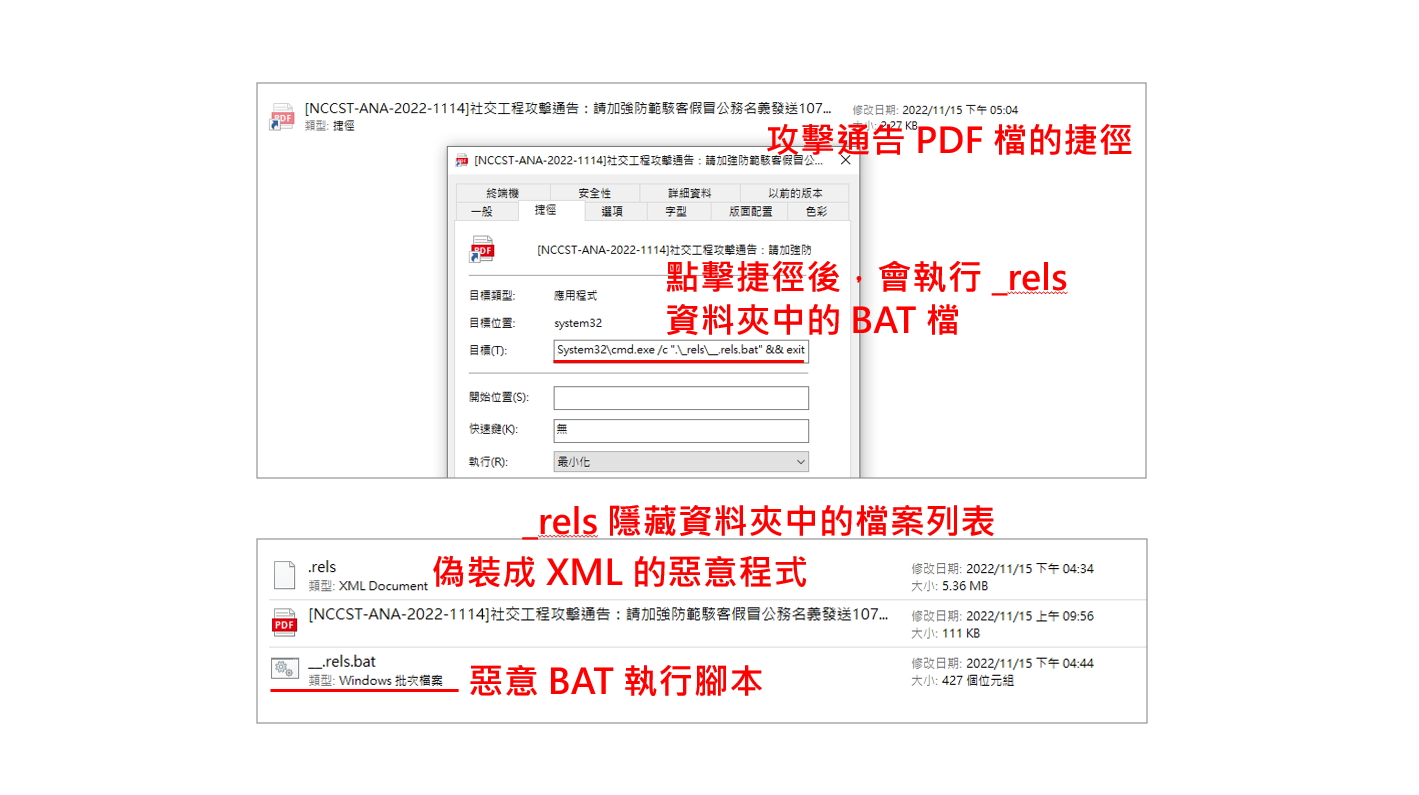

如圖 4 所示,將 RAR 壓縮檔解密後,會看到社交工程攻擊通告的 PDF 檔捷徑,另外還有隱藏的 _rels 資料夾,資料夾內的檔案列表有 .rels、_rels.bat 及社交工程攻擊通告 PDF 檔等 3 個檔案,.rels 是偽裝成 XML 檔的惡意程式,_rels.bat 是 BAT 惡意腳本,而 PDF 檔的用途則是拿來混淆使用者的視聽。點擊右鍵檢視該捷徑的內容,可發現捷徑目標為「System32\cmd.exe」,此為 Windows 命令提示字元應用程式的路徑,若使用者點擊捷徑後,就會啟用命令提示字元並執行 _rels 資料夾底下的 _rels.bat 檔,該 BAT 腳本會把 .rels 檔案複製到 Windows 作業系統的暫存資料夾,並將 .rels 重新命名為 usysdiag.exe 執行檔,最後啟動該檔案為系統常駐程式,監聽系統機敏資訊。

【圖 4. RAR 壓縮檔中的檔案列表】

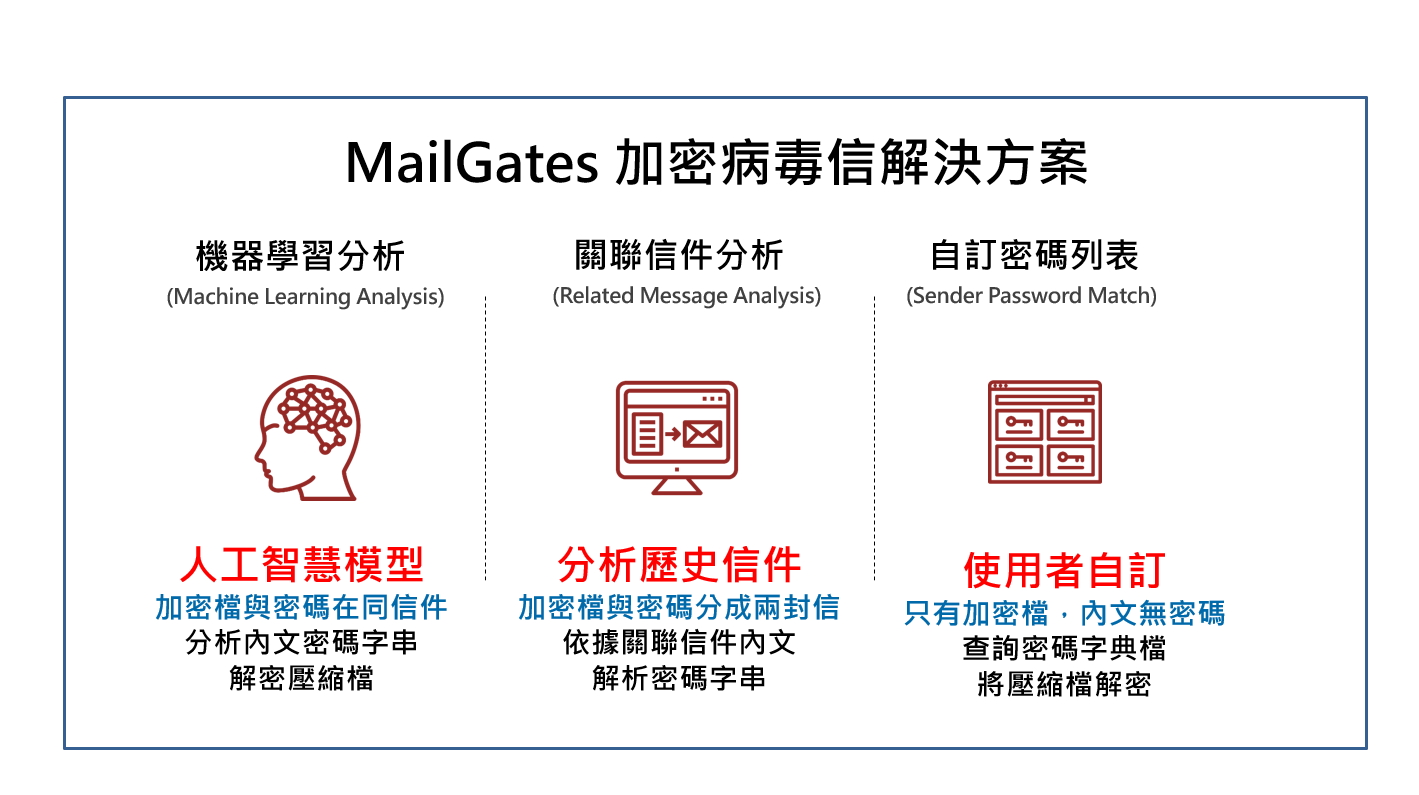

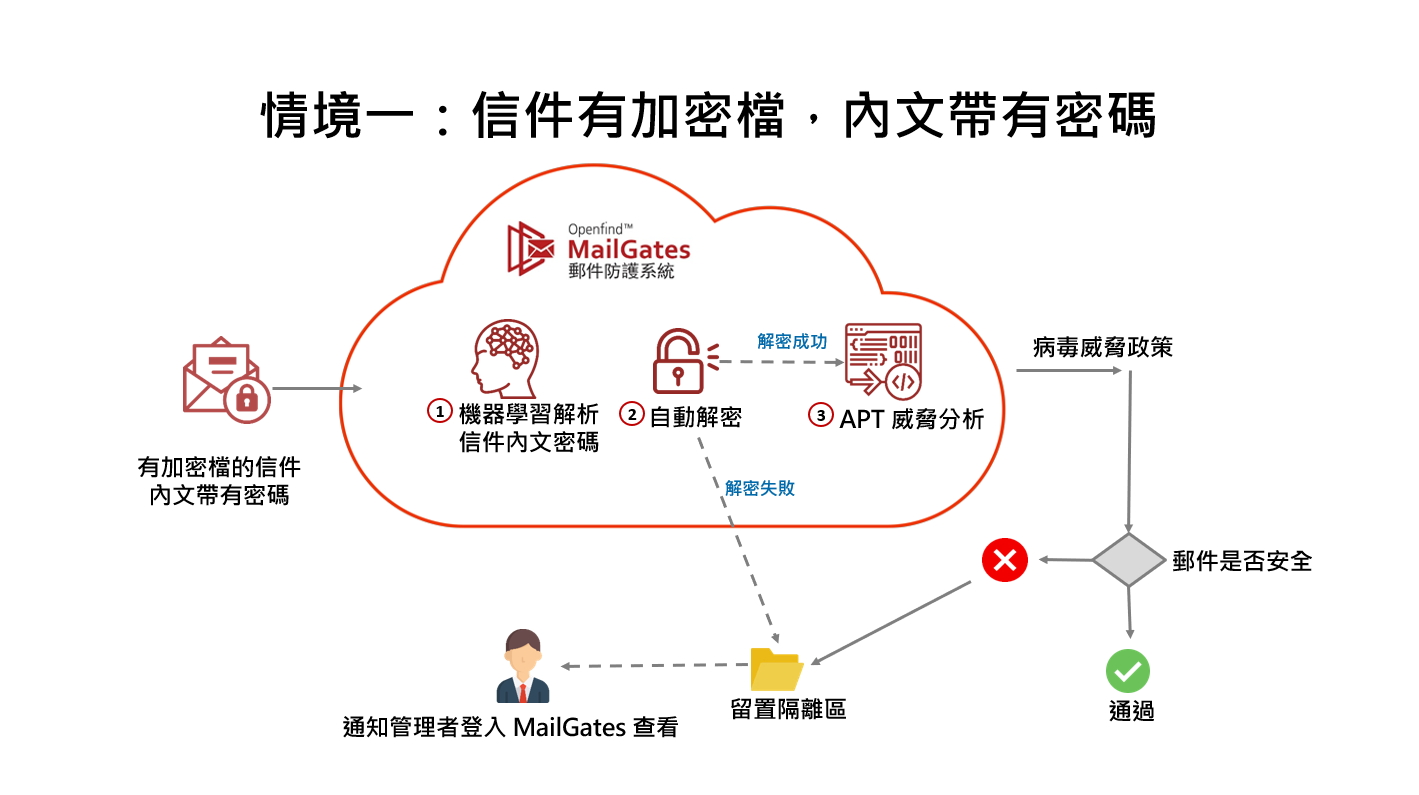

對抗加密病毒信攻擊,MailGates 6.0 提供全方位解決方案:

1. 機器學習分析模型

在 MailGates 6.0 中,研發團隊整合機器學習模型,可自動解析信件內文中密碼字串,支援中文、英文及日文等語系,可自動解開加密壓縮檔,並進一步掃描。

適用情境:信件附檔為加密壓縮檔,內文帶有密碼字串

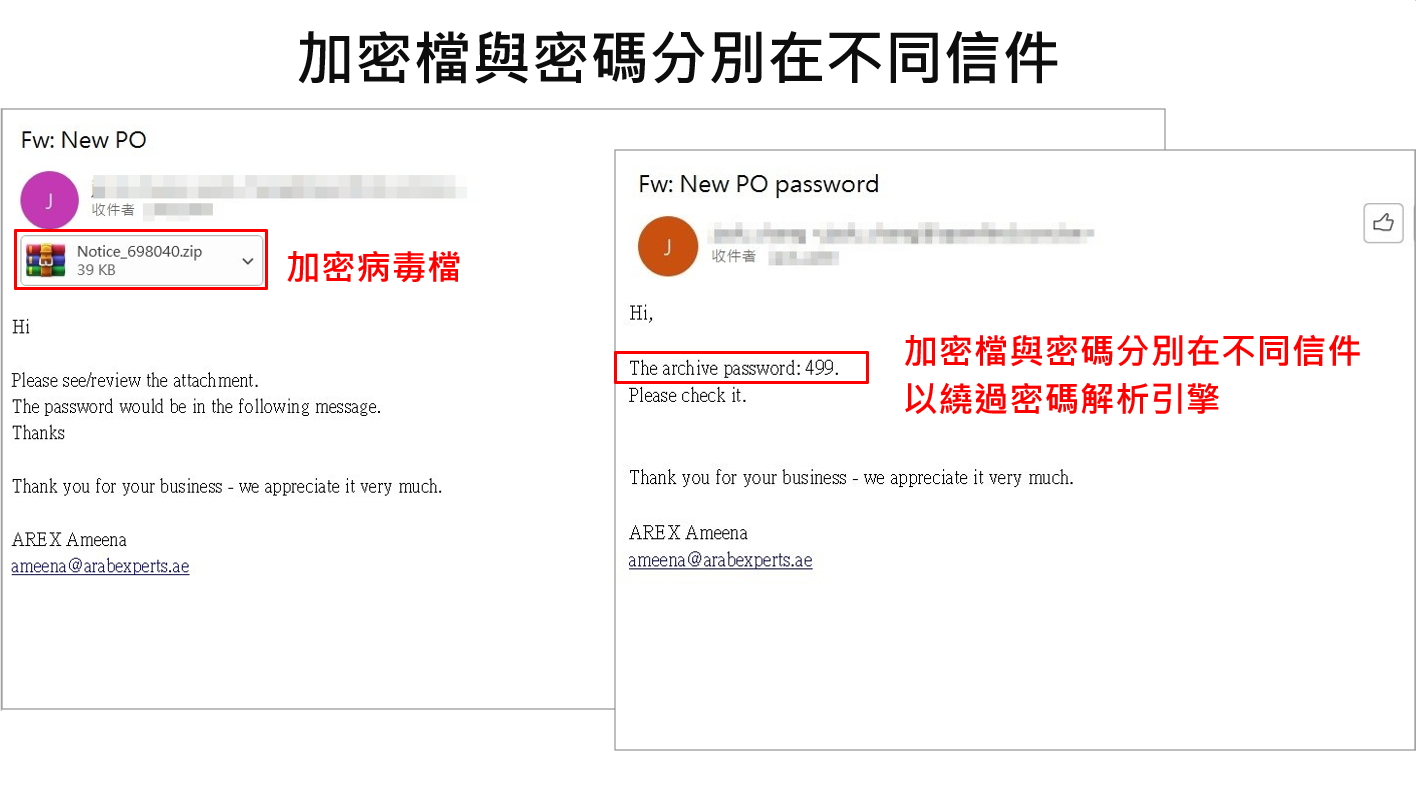

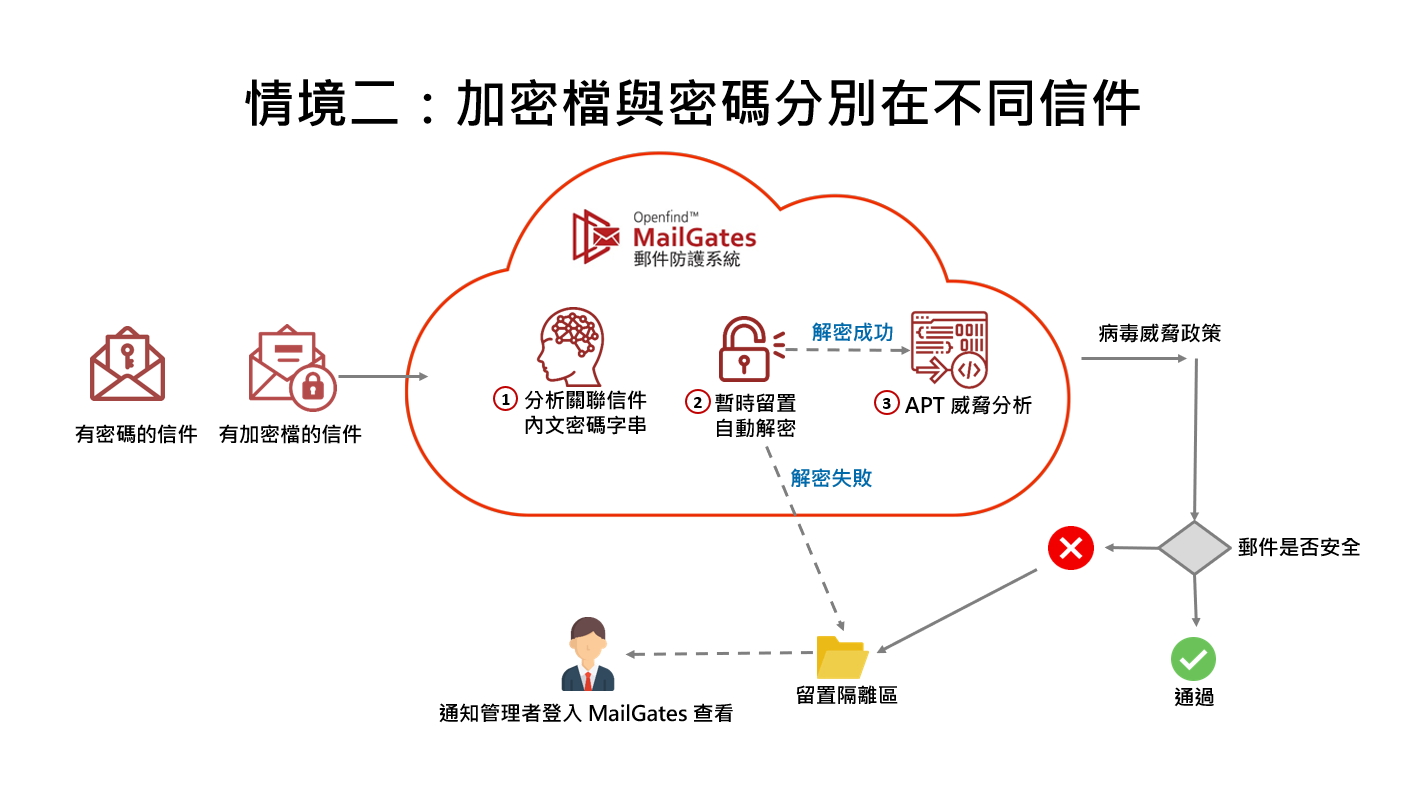

2. 關聯信件分析

有些加密病毒信會模擬市面常見的郵件附檔加密機制,將郵件拆分成兩封信寄送,MailGates 團隊研發了關聯信件分析的功能,系統一旦偵測到未帶有密碼的加密信件,就會分析歷史往來信件中的密碼字串,再利用機器學習模型自動解密。

適用情境:加密檔與密碼分別在不同信件

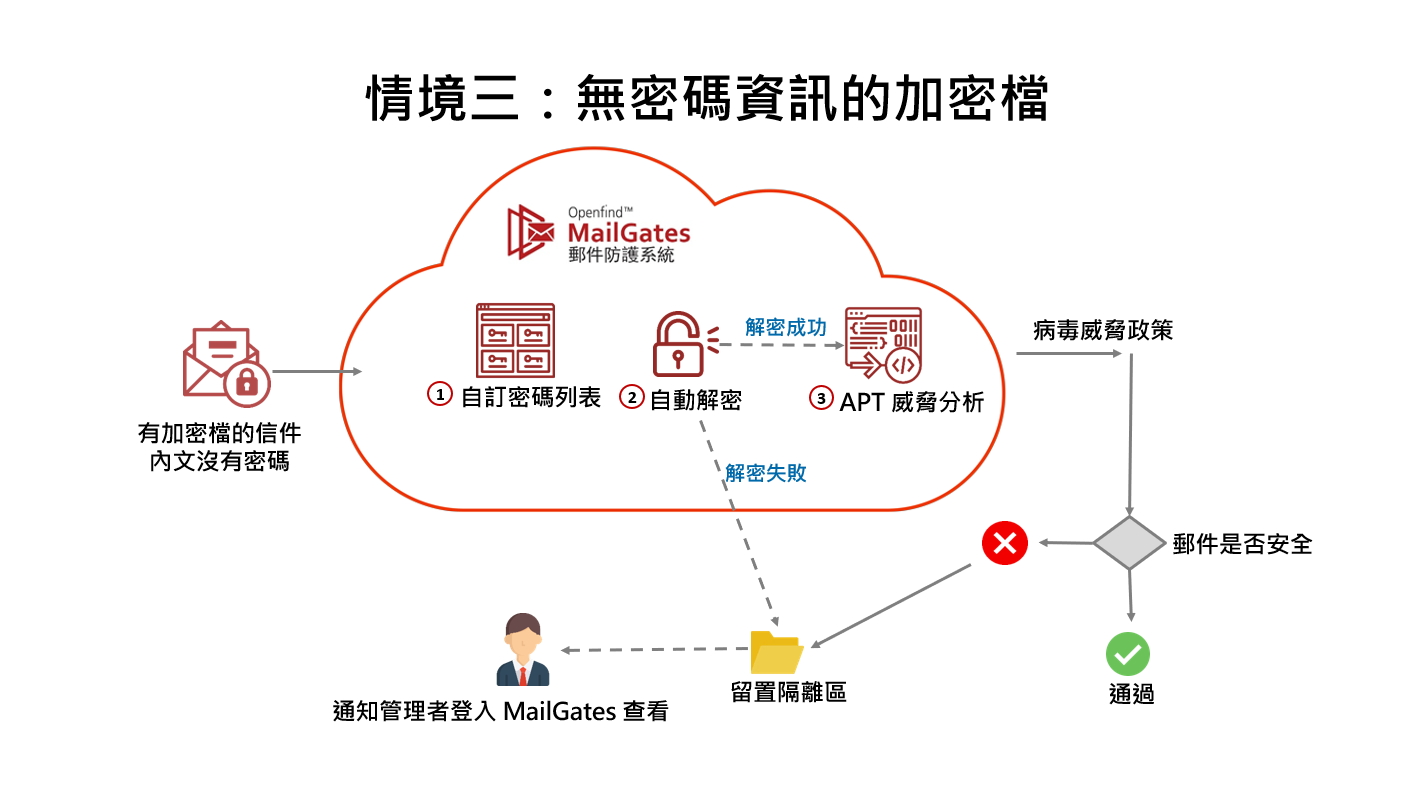

3. 自訂密碼列表

金融業者為符合金管會規定,會將含有機敏個資的資料以加密附檔方式,且採用約定密碼加密,例如:統一編號、電話號碼或由使用者自訂。由於這類型的加密信不會另外寄送密碼通知信,MailGates 提供使用者可依網域自訂密碼列表,以便在收到號稱是這些金融機構的來信時,會將附檔自動解壓後提交給 APT 防毒引擎掃描、確保信件安全。

適用情境:無密碼資訊的加密檔

企業應升級郵件閘道防護機制,抵禦加密信件攻擊

由這波結合社交工程攻擊的加密病毒信,可得知駭客的攻擊手法多變,轉換速度也越來越快,企業組織已無法依靠傳統的過濾機制阻擋這類型的攻擊,建議企業用戶導入含有加密病毒防護機制的郵件安全閘道,強化郵件系統安全。

相關解決方案

Openfind MailGates 郵件防護系統 - 全方位郵件防護:校能、控管、備援