2020 年

2020-03-30

網路罪犯以新冠病毒為主題,對企業發動社交工程攻擊

網擎資訊產品經理 張峰銘

2020 年 3 月,美國聯邦調查局透過其網路犯罪通報中心(Internet Crime Complaint Center,IC3)發布的新聞稿指出,以新冠病毒(COVID-19)為主題的詐騙攻擊正持續地增加。網路罪犯利用新冠病毒全球大流行之事件,對企業用戶發動社交工程攻擊。攻擊者聲稱提供最新的病毒醫療資訊連結,藉以騙取使用者帳號密碼,另外也傳出假冒醫療慈善機構向企業募款等詐騙手法。FBI 建議企業用戶需特別注意聲稱來自疾病管制中心(Centers for Disease Control and Prevention,CDC)的電子郵件,不要點擊未知連結或開啟附檔,避免被植入惡意程式,進而竊取個人機敏資訊。

圖1. FBI 警告以新冠病毒為題的詐騙攻擊

利用熱門事件發起的社交工程攻擊正在上演

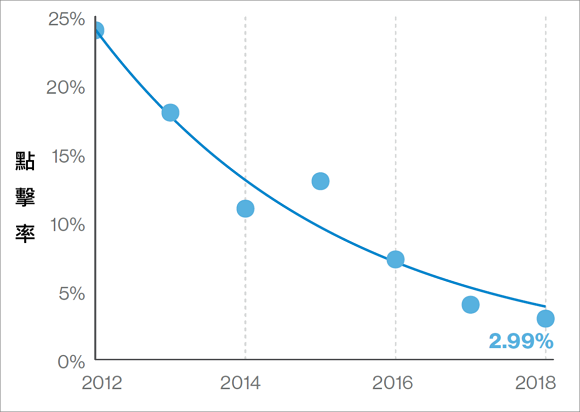

網路罪犯利用最熱門的新聞時事發動攻擊,這是典型的社交工程攻擊(Social Engineering Attack),而這波攻擊正隨著疫情散布到全球各地。自電子郵件問世以來,社交工程攻擊就一直存在,雖然這類攻擊手法已有 20 多年歷史,到最後演變成夾帶惡意網址或附檔等複雜的組合。至今仍有 30% 以上的攻擊事件是透過社交工程發起,其原因很簡單,社交工程攻擊成本低,而且十分地有效。根據 2019 年 Verizon《數據失竊調查報告》指出,在企業執行的社交工程演練中,約有 3% 的使用者會點擊未知的連結,這數據比起 2012 年的 25% 大幅下降,可見企業用戶資安意識逐漸提升,但仍存在一定風險。

圖2. 社交工程演練點擊率

何謂社交工程攻擊/釣魚攻擊?

社交工程攻擊(Social Engineering Attack)是利用人性弱點,透過合法的交流,使目標對象心理產生影響,以騙取使用者帳號、密碼或機敏資料,進而竊取金錢或發動其他攻擊。常見手法是透過偽冒信件與釣魚連結作為攻擊手段。攻擊者會偽裝成任何人,可能是公司部門主管、常見往來客戶或社交媒體平台成員。最常見的手法是假冒成郵件密碼到期通知信,例如:「您的電子郵件信箱密碼即將到期,請點擊以下連結更新密碼,否則帳號將會被鎖定」,利用話術造成用戶心理上的恐懼,誘導收件者點擊連結。釣魚攻擊(Phishing Attack)是社交工程攻擊的其中一種類型,通常攻擊者會寄送看似合法的銀行帳單或信用卡通知信,要求收件者進行驗證,若未提供就會影響自身權益造成嚴重後果,該郵件中的連結會將使用者導向極為相似的銀行網頁與信用卡驗證資訊,藉以騙取金融機敏資訊。

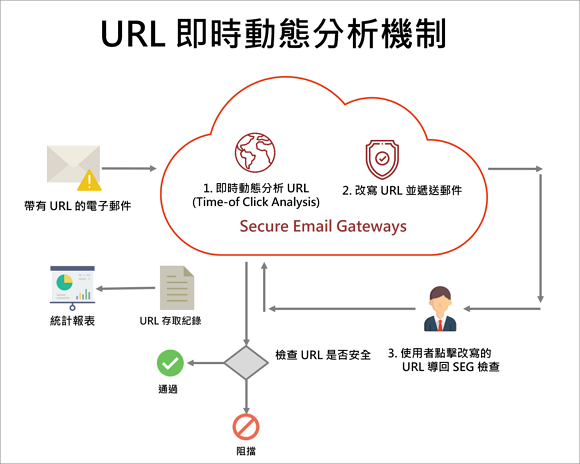

攻擊者可透過釣魚網址騙取用戶帳號密碼及信用卡等機敏個資,或將惡意程式(例如,勒索軟體)透過偷渡式下載(Drive-by Download)之攻擊手法,直接下載到用戶的電腦。在所有的郵件攻擊中,URL 是最難防禦的部分。攻擊者可先寄送帶有安全網站連結之信件,在信件被接收後將網站植入惡意程式,如此一來就可輕鬆繞過僅在接收信件期間檢查 URL 的傳統電子郵件安全系統。

以 COVID-19 為主題的社交工程攻擊

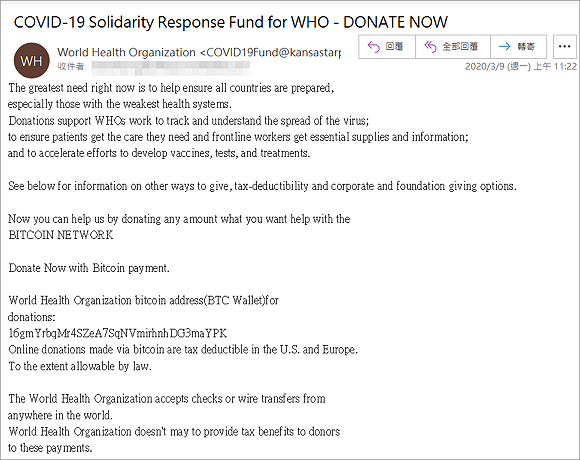

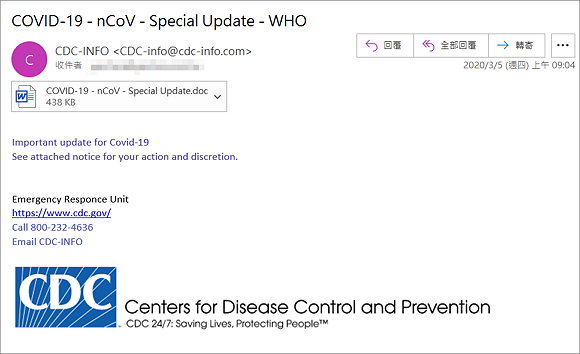

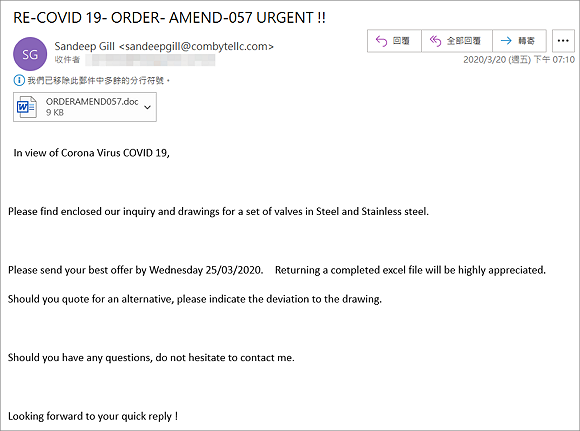

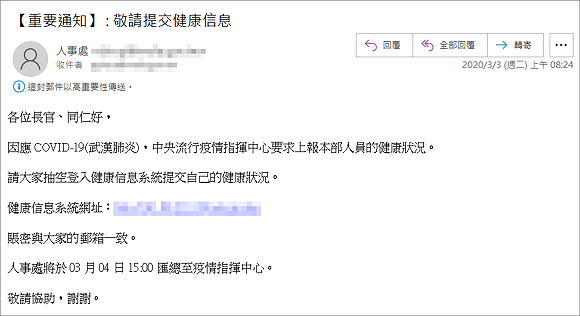

從 2 月中以來 Openfind 資安團隊於亞太地區雲端資料中心偵測到大量以新冠病毒(COVID-19)為主題的釣魚信與病毒信,信件樣本如下:

圖3. 假冒 WHO 募款信件,誘騙使用者透過比特幣捐款,協助 COVID-19 疫苗研發,宣稱捐助款項可抵免稅收。

圖4. 假冒疾病管制中心寄出新冠病毒最新資訊,但附檔為包含惡意巨集的 Office 文件。

圖5. 藉由 COVID-19 疫情,誘騙收件者盡快下單,但其附檔為惡意程式。

圖6. 以調查健康狀況為由,請企業組織成員填寫問卷,藉以騙取帳號密碼。

● 快速反應與事後補救

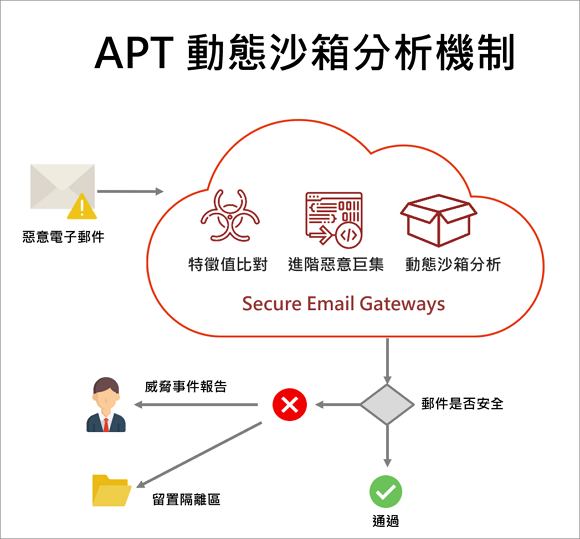

如何有效地防禦針對性攻擊是 SEG(Secure Email Gateways,SEG)最大的特色,其中最關鍵的部分在於如何快速反應威脅與事後補救,目前最常見且有效的防禦方法有動態沙箱分析(Sandbox Analysis)與 URL 即時動態分析(Time-of-Click Analysis)等功能,在 Gartner 調查報告指出,有 96% 的企業 IT 管理者認為這些是 SEG 最重要的功能,以下分別說明這兩個機制:

1. APT 動態沙箱分析機制

當帶有附檔的郵件通過 SEG 時,防毒引擎會比對附檔的特徵值(Signature),若判斷為可疑的檔案,則會提交至沙箱環境分析,並根據結果決定是否隔離信件或放行。沙箱是一個隔離、安全的環境,會模擬整個作業系統。在沙箱環境中,會執行可疑程式來監控其行為,不會危及使用者的網路環境。若只依靠防毒引擎以特徵值比對,會漏判越來越多的惡意程式,因此大多數資訊安全領導廠商都使用沙箱分析來彌補傳統防毒引擎的不足。

圖7. APT 動態沙箱防護機制

圖8. URL 即時動態分析機制

企業應升級防禦機制,阻擋多面向資安攻擊

從這一波由新冠病毒衍生出的全球性的社交工程攻擊,可觀察到全球資安脈動非常緊密,而且網路罪犯攻擊手法多變,轉換速度也越來越快,企業用戶將無法依靠傳統的 SEG 過濾機制阻擋所有攻擊,建議企業客戶導入含有動態沙箱分析與 URL 動態即時分析等進階防護的 SEG,加強郵件系統安全。

[2] Market Guide for Email Security

[3] FBI Sees Rise in Fraud Schemes Related to the Coronavirus (COVID-19) Pandemic Fri, 20 Mar 2020